不正アクセスの兆候を見逃さない!ログ解析ツールiLogScannerの使い方

Webサイトの運営やシステムの保守をしていると、「不正アクセスの痕跡がないか確認したい」「脆弱性スキャンを行いたい」と感じることがあるのではないでしょうか。

そんなときに便利なのが iLogScanner です。

本記事では、iLogScannerの基本的な使い方と、Webサーバのアクセスログをもとに脆弱性を検出する流れをご紹介します。

iLogScannerとは

iLogScanner は、Webサーバのアクセスログを解析して、脆弱性を悪用しようとする攻撃の痕跡を検出するツールです。

OWASP(Open Web Application Security Project)の「攻撃パターン」に基づいた検出が可能で、疑わしいリクエストを抽出することで、早期の対応につなげられます。

Javaで開発されており、Windows / macOS / Linux で動作します。

GUI版とCLI版があり、今回はGUI版の使い方を中心に説明します。

iLogScannerの使い方

■ ダウンロード

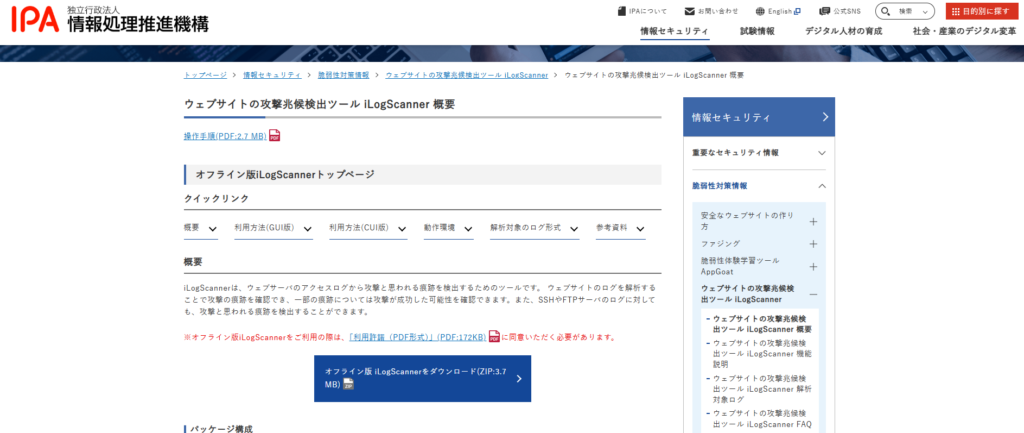

iLogScannerは、IPA(独立行政法人 情報処理推進機構)の公式サイトからダウンロードできます。

以下のページにアクセスしてください:

👉 IPA|iLogScanner 概要

ページ内にある

「オフライン版をダウンロード」

という青いボタンをクリックします。

■ JDKのインストール

iLogScannerはJavaで動作するため、Java JDK(11以上)が必要です。

公式サイトから最新のJDKをダウンロードしてインストールしましょう。

以下のURLからアクセスできます:

👉 https://jdk.java.net/

■ 起動

OSに応じて、以下のファイルを実行することで iLogScanner を起動できます。

Windows:iLogScanner.bat

macOS:iLogScanner.jar

Linux:iLogScanner.sh

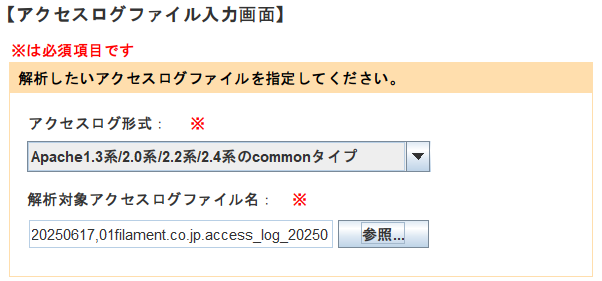

■ 形式・ファイルの選択

起動後、「アクセスログ形式」と「解析対象アクセスログファイル名」を選択します。

(筆者はxserverを利用しているため、Apacheを選択し、ログファイルはサーバーパネルからダウンロードしていきました。)

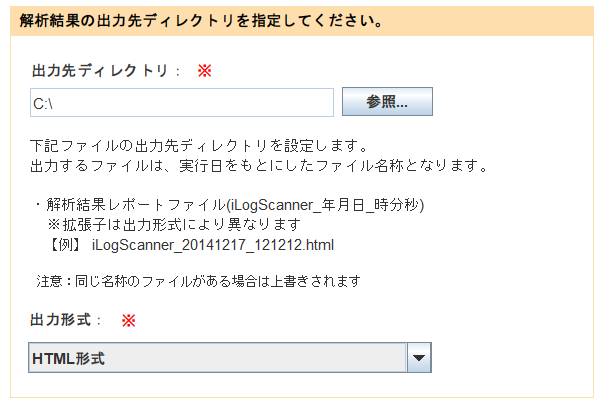

■ 出力先・形式の選択

「出力先ディレクトリ」と「出力形式」を選択します。

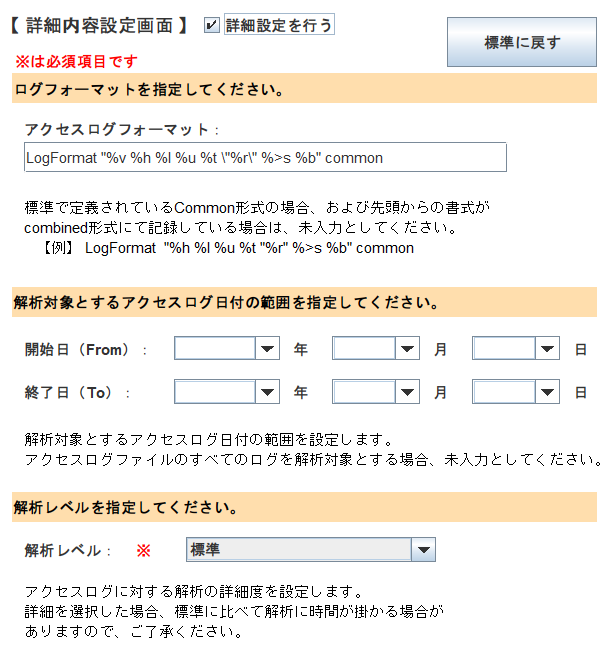

■ アクセスログフォーマットの変更

「解析開始」を押した際、「入力されたログフォーマットは不正です」と出る場合は、詳細設定のアクセスログフォーマットを調整してみてください。

各書式についてはこちらをご覧ください:

👉 IPA|iLogScanner 解析対象ログ

■ 出力結果の見方

iLogScannerの解析が完了すると、指定した形式のレポートファイルが出力されます。

このレポートでは、Webサイトへの攻撃の痕跡やその種類を確認できます。

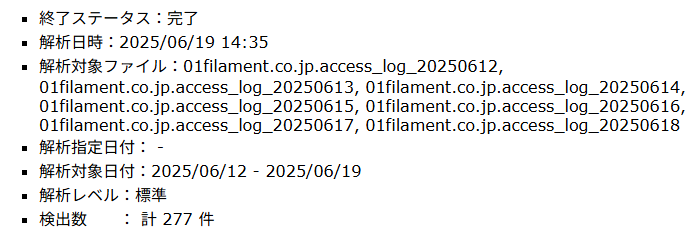

🟢 1. 解析概要(上部の一覧)

レポートの冒頭には、解析の概要が表示されます:

-

解析対象ファイル:どのアクセスログが分析されたか

-

解析対象期間:いつのログか

-

検出件数:攻撃とみなされるアクセスの件数

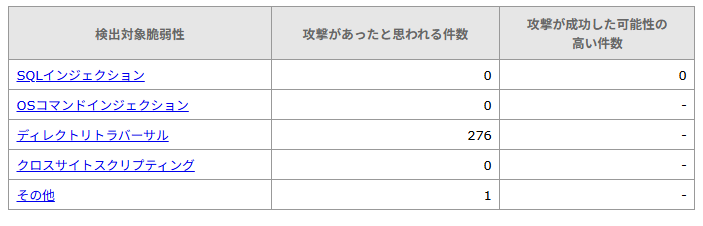

🟠 2. 攻撃の種類と件数

その下には、検出された攻撃の種類と件数が表でまとめられています。

この表を見れば、どんな攻撃が多かったかが一目でわかります。

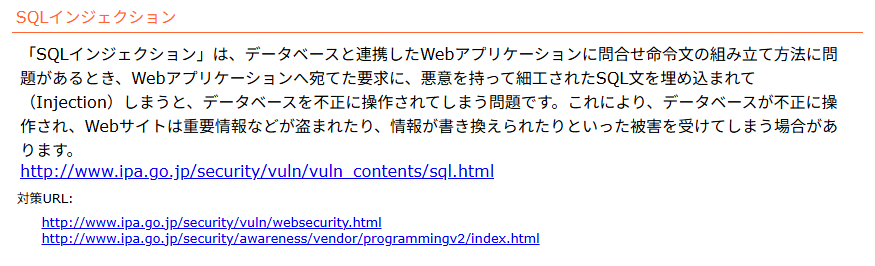

🔍 3. 各攻撃の詳細

表のリンクをクリックすると、それぞれの攻撃について以下のような説明とIPA公式サイトへのリンクが表示されます。

-

どのような攻撃か

-

どういった被害があるか

-

防ぐためには何をすべきか

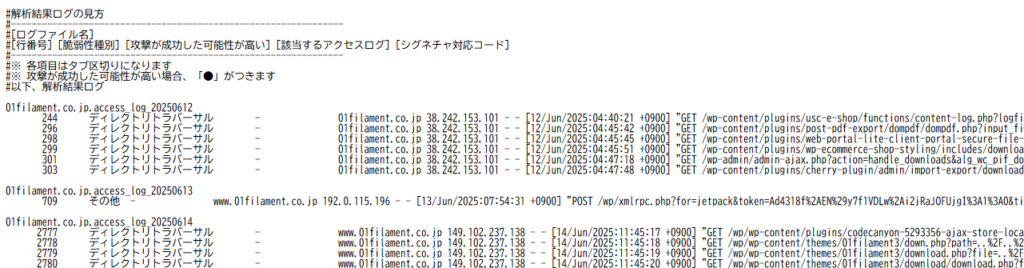

🧾 4. ログの中身(具体的な攻撃の痕跡)

レポートの最後には、実際に検出された攻撃のアクセスログの一部が表示されます。

-

ファイル名と行番号

-

攻撃の種類

-

実際のアクセス内容

これを見ることで、どのURLに対して、どんな攻撃がいつ・どこから行われたかを特定できます。

さいごに

iLogScannerは、アクセスログを通じてWebサイトへの攻撃の兆候を見つけ出せる便利なツールです。

脆弱性を突いた攻撃は日々巧妙になっており、日常的なログの確認やセキュリティチェックの習慣化が重要です。

弊社では、Webサイトの制作から運用・保守、セキュリティチェックまで一貫してサポートしています。

「不正アクセスが心配」「ログを見てもよくわからない」「セキュリティ診断の方法がわからない」といったお悩みがあれば、どうぞお気軽にお問い合わせください。

サービス

サービス 052-684-7386

052-684-7386